Diversos acontecimientos a nivel mundial ocurridos durante estos recientes años han despertado una nueva inquietud en las redes de seguridad. Palabras como NSA, Heartbleed, WikiLeaks o Servidores de Mail están cargadas de asuntos relativos a las vulnerabilidades implícitas en nuestras comunicaciones digitales.

Personas y organizaciones están informados por igual (a veces erróneamente informados) sobre los problemas relacionados con la privacidad de las comunicaciones personales y corporativas, lo que ha dado lugar a que gobiernos e instituciones privadas inviertan grandes cantidades de tiempo, energía y capital para asegurar la información que almacenan y transmiten.

Este apresuramiento frenético en asegurar las redes electrónicamente puede haber llevado a un descuido igualmente crítico de otro aspecto en la seguridad de la red, uno que no es tan obvio en la alta tecnología y en el campo de batalla telemático de hoy en día: La Seguridad Física.

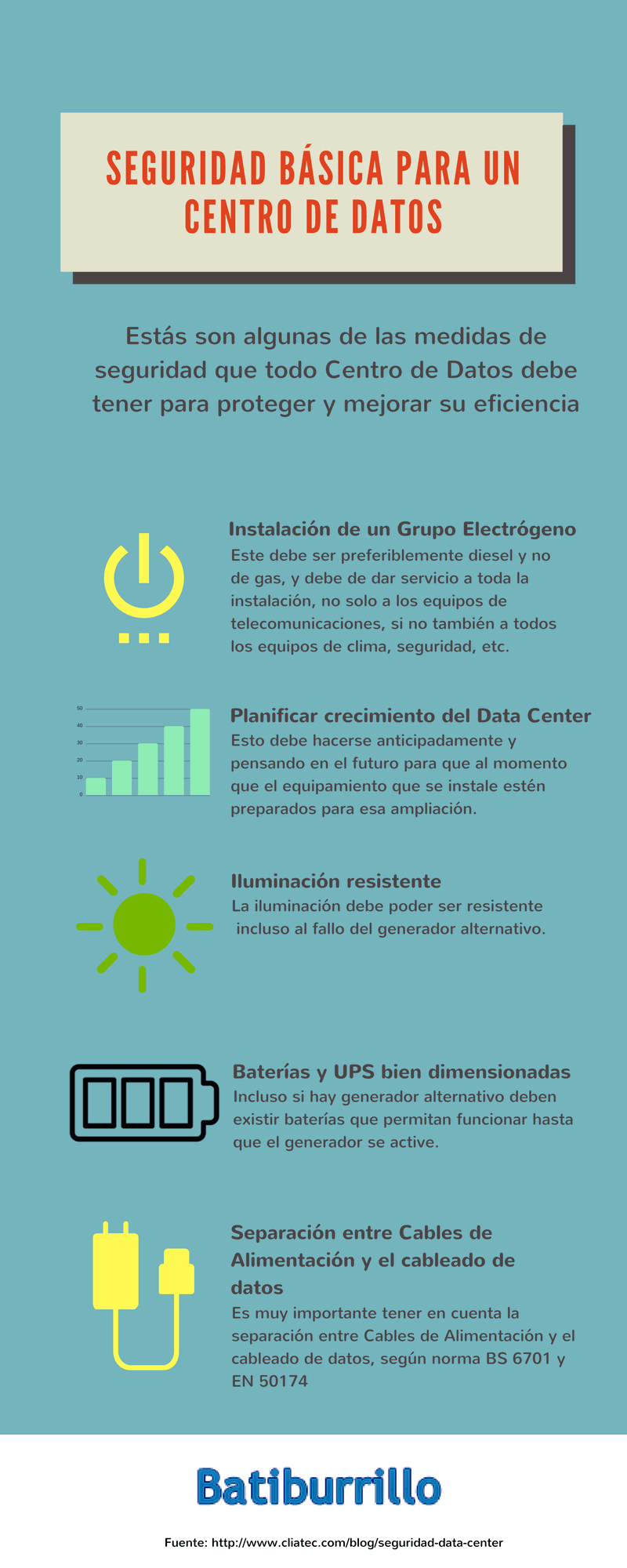

La red de seguridad física, en su forma más común, involucra la implementación de medidas que restringen a los potenciales usuarios maliciosos, al ganar acceso físico a los servidores, equipamiento de red o incluso claves de terminales desprotegidos. Pero hay una cara de la seguridad física que a menudo ignoramos que destaca entre aquellos aspectos que habitualmente descuidamos relativos a la protección de redes.

La seguridad física debe abordar también aquellas amenazas de seguridad causadas por equipos dañados en nuestra empresa. Esto incluye bastidores resistentes a terremotos, regulación de temperatura, sistemas contra incendios y redes de cableado resistentes a estos, lo cual permite a los sistemas diseñados suavizar estos riesgos físicos para continuar su función bajo condiciones y circunstancias extremas.

Todo esto puede sonar ahora mismo un poco extremo para un particular, pero la pregunta es: ¿Cómo de importante es nuestra información y qué tan crítica es la disponibilidad de nuestro sistema?

Para la empresa promedio, estas medidas podrían ser prohibitivas si se instalasen en sus propios centros de datos o salas de servidores, sistemas esenciales para instituciones financieras, compañías eléctricas, servicios de operaciones militares y proveedores de telecomunicaciones, que tendrán que reevaluar regularmente la implementación de planes de seguridad física en sus redes.

Esto ocurre especialmente en áreas donde las amenazas físicas son más comunes y han sido llevadas a cabo en muchos casos, por ejemplo, durante el terremoto masivo que sacudió Japón en 2011 y los ataques terroristas en New York en septiembre de 2011. ¿Qué sucedería si un equipo dañado se traduce en que no podemos acceder a nuestra información durante una hora, un día, una semana o aún más? ¿Le afecta esto a usted solamente o genera una reacción en cadena y hace que todo el mundo se detenga? ¿Podría realizar sus labores usando solamente lápiz y papel?

Muchas empresas grandes utilizan centros de datos externos para almacenar información diaria y mantener una copia de respaldo duplicando sus sistemas a tiempo real.

La ventaja es que estos grandes centros de datos tienen muchas, si no todas, las medidas de seguridad físicas y digitales necesarias en el lugar. Su único trabajo es la seguridad de nuestros datos, después de todo. Cuando ésta se une a la seguridad de datos en el sitio, provee otra ruta de acceso a los datos, por si ocurre un fallo catastrófico en el sistema, ya sea por un incendio o cualquier otro desastre.

Similarmente, las pequeñas compañías pueden almacenar información en la Nube, lo cual podría eludir problemas físicos de seguridad pero está plagado de otra clase de peligros.

La cruda verdad es que no importa lo bien preparados que estemos para afrontar los daños físicos, da igual que su causa sea una persona o un desastre natural. Hay ocasiones en que algunos o todos los sistemas que queremos proteger fallan.

Es por esto que un plan de recuperación en caso de desastre nunca debería ser pasado por alto y debería ser un elemento crítico en cualquier política de seguridad de redes que se considere robusta y completa.

NOTA: Lo anterior es una colaboración para Batiburrillo.net de Gregory Tovar.