Se decía, se comentaba, se afirmaba que Linux era inmune a muchos de los ataques sufridos por los ordenadores que funcionan con sistemas operativos Windows. Alguno de estos ataques venía y viene camuflado en unidades flash USB. Cuando introduces un pen disk infectado en tu equipo, se ejecuta una pequeña herramienta que someterá el ordenador. Es el típico ataque propiciado por un archivo autorun, de ejecución automática.

Ahora se ha comprobado que Linux tampoco es invulnerable a estos ataques. Debido a que este sistema operativo es cada vez más utilizado en los ordenadores de escritorio, los programadores de malware dirigen sus esfuerzos hacia él, produciendo elementos que servirán para controlarlos, después de instalarse en ellos.

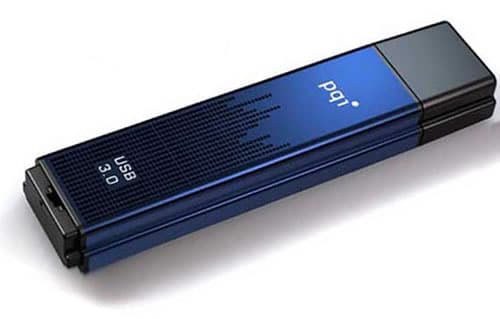

Jon Larimer, de IBM X-Force, ha elaborado una presentación en la que comienza mostrando las actuaciones de las aplicaciones de ejecución automática en sistemas Windows, para pasar posteriormente a actuaciones de similares características en sistemas Linux. Los atacantes pueden utilizar estas características en ambos sistemas para un acceso en vivo al equipo utilizando unidades flash USB, que son los objetos transmisores de la infección, los que la llevan de un ordenador a otro. Estos ataques eluden los mecanismos de protección, como, por ejemplo, ASLR, consiguiendo un nivel de acceso más fácil que con otros métodos físicos.

El vídeo, con la charla en inglés de Jon Larimer, concluye explicando lo que los usuarios de Linux deben hacer para frenar estos ataques y mantener, en consecuencia, sus sistemas libres de malware.

Visto en Help Net Security